NIS2 Compliance

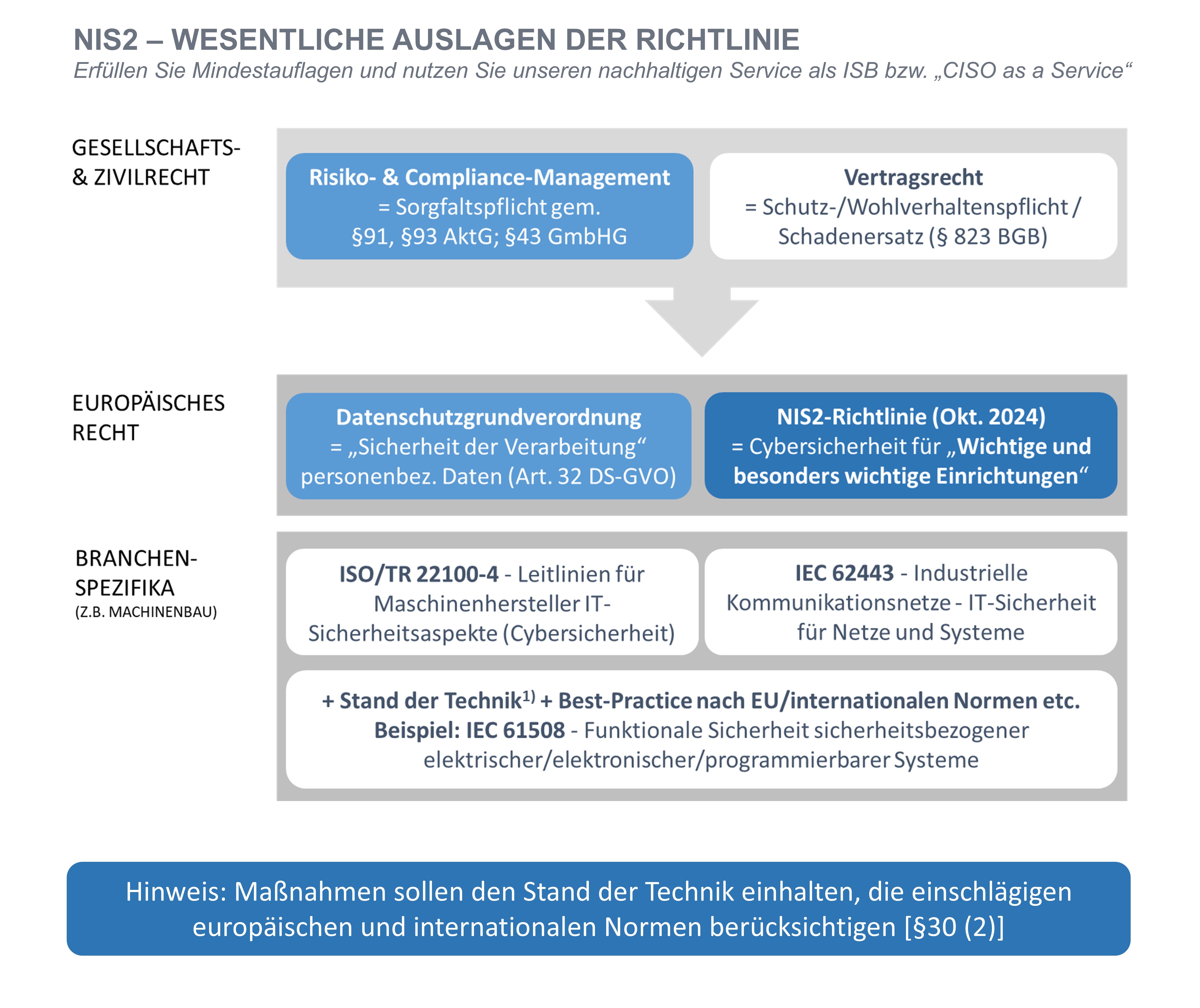

Die neue EU-Richtlinie zur Cybersicherheit, der Netz- und Informationssicherheits-Richtlinie 2 (NIS 2) fordert von über 30.000 „besonders wichtigen“ und „wichtigen Unternehmen“ in Deutschland die Umsetzung sehr konkreter Maßnahmen zur Cyberresilienz. Bei falscher bzw. ineffizienter Umsetzung können erhebliche Kosten auf die Betroffenen zukommen!

Details zu den Varianten s.u.:

Wir bieten Ihnen effiziente Unterstützung und bewährte NIS2-Methoden aus einer Hand:

- Methodenschulung im NIS2-Management-Workshop (Auflage nach §38 (3)) über die

- Bedarfs- bzw. NIS2-Gap-Analyse mit Erarbeitung einer Umsetzungsplanung über die

- Herstellung von NIS2-Compliance im Projekt bis zur

- nachhaltige Compliance durch Stellung Ihres externen Informationssicherheitsbeauftragten (ISB)

Details zu den Varianten s.u.:

ab 1.800,00 € pro Stück

Angegebene Preise dienen als Richtwerte. Schicken Sie uns bitte Ihre Anfrage und Sie erhalten kurzfristig ein konkretes Angebot.

- Bedarfsgerechte Aufwandsermittlung / Angebot

Schließen

Produktdetails

NIS2 Gap-Analyse

Unsere Experten führen mit Ihnen eine NIS2-Compliance GAP-Analyse durch:

- Ist Ihr Unternehmen NIS2 registrierungspflichtig?

- Welche Auflagen müssen genau erfüllt werden?

- Welche konkreten Lücken existieren?

- Wie lassen sich diese effizient schließen?

- Auf welche Themen sollten wir uns im ersten Schritt fokussieren?

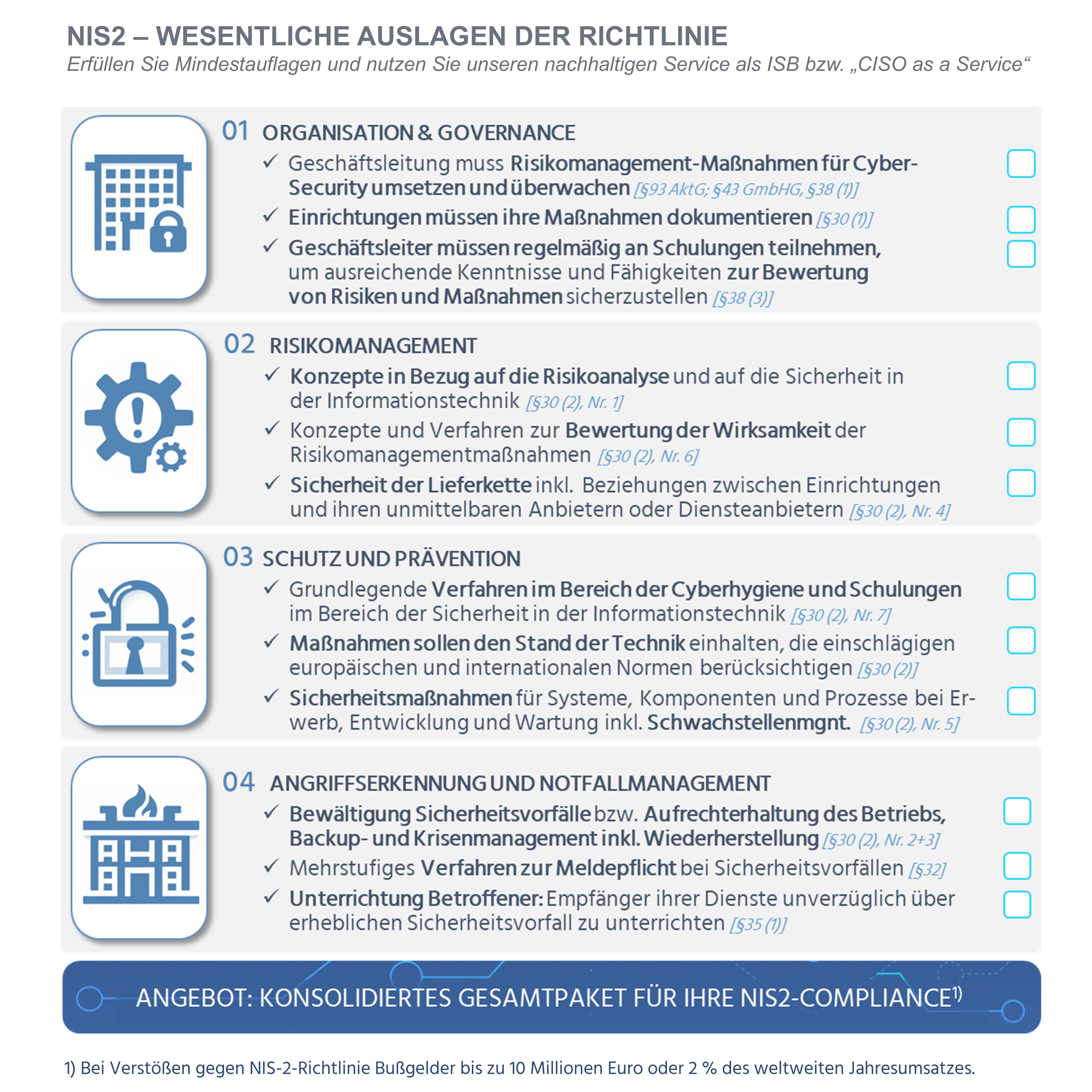

Um die hohe Bandbreite der NIS2-Auflagen zu erfüllen ist hierbei ein kostensensibles und auf wesentliche Risiken ausgelegtes Vorgehen erfolgskritisch. Unsere erfahren Experten helfen Ihnen dabei, mit Augenmaß auf das Wesentliche zu fokussieren und im Tagesgeschäft praktikable Lösungen zu schaffen. Wesentliche Auflagen:

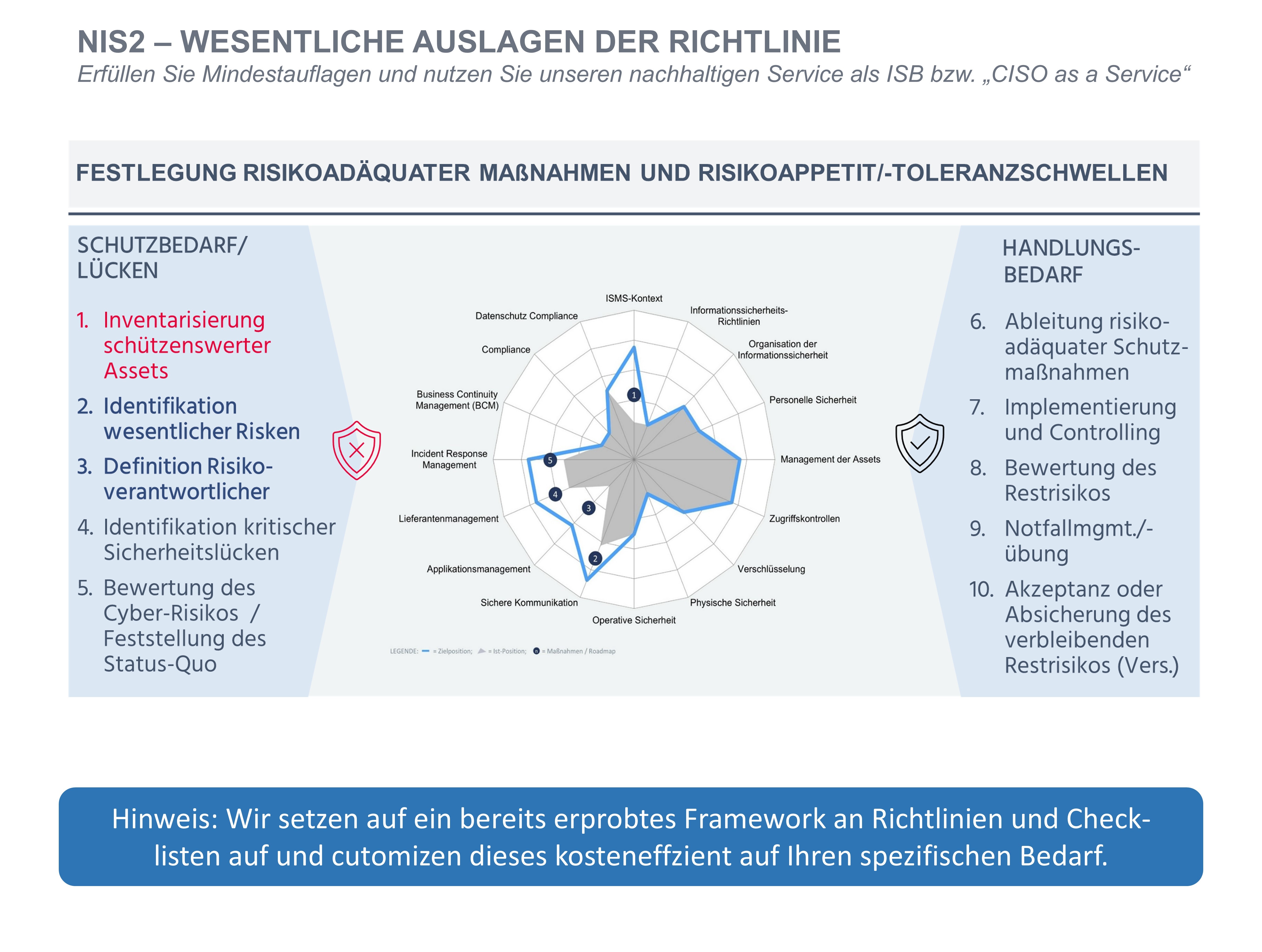

Risikoadäquate Sicherheitsmaßnahmen

Sicherheitsmaßnahmen müssen auf einer Risikoanalyse zum Schutz sensibler Daten basieren und branchenspezifische Compliance-Anforderungen berücksichtigen. Je nach Entwicklungsstand Ihres betriebsinternen Risikomanagements (Sind z.B. schon Standards für die Risikobewertung vorhanden?) setzen wir gezielt an und nutzen vorhandene Risikokataloge zur Ableitung der Sicherheitsbedarfe und korrespondierender Maßnahmen.

3. Weitere technische Maßnahmen

3.1. Angriffserkennung:

- Überwachung Endpunkte wie Laptops und Servern

- Analyse des Netzwerkverkehrs

- Zentralisierte Erfassung und Analyse von Sicherheitsereignissen in Echtzeit (SIEM)

3.2. Schwachstellen-Scan

3.3. Penetrationstests / Simulation von Angriffen (z.B. "Red-Team" Notfallübung)

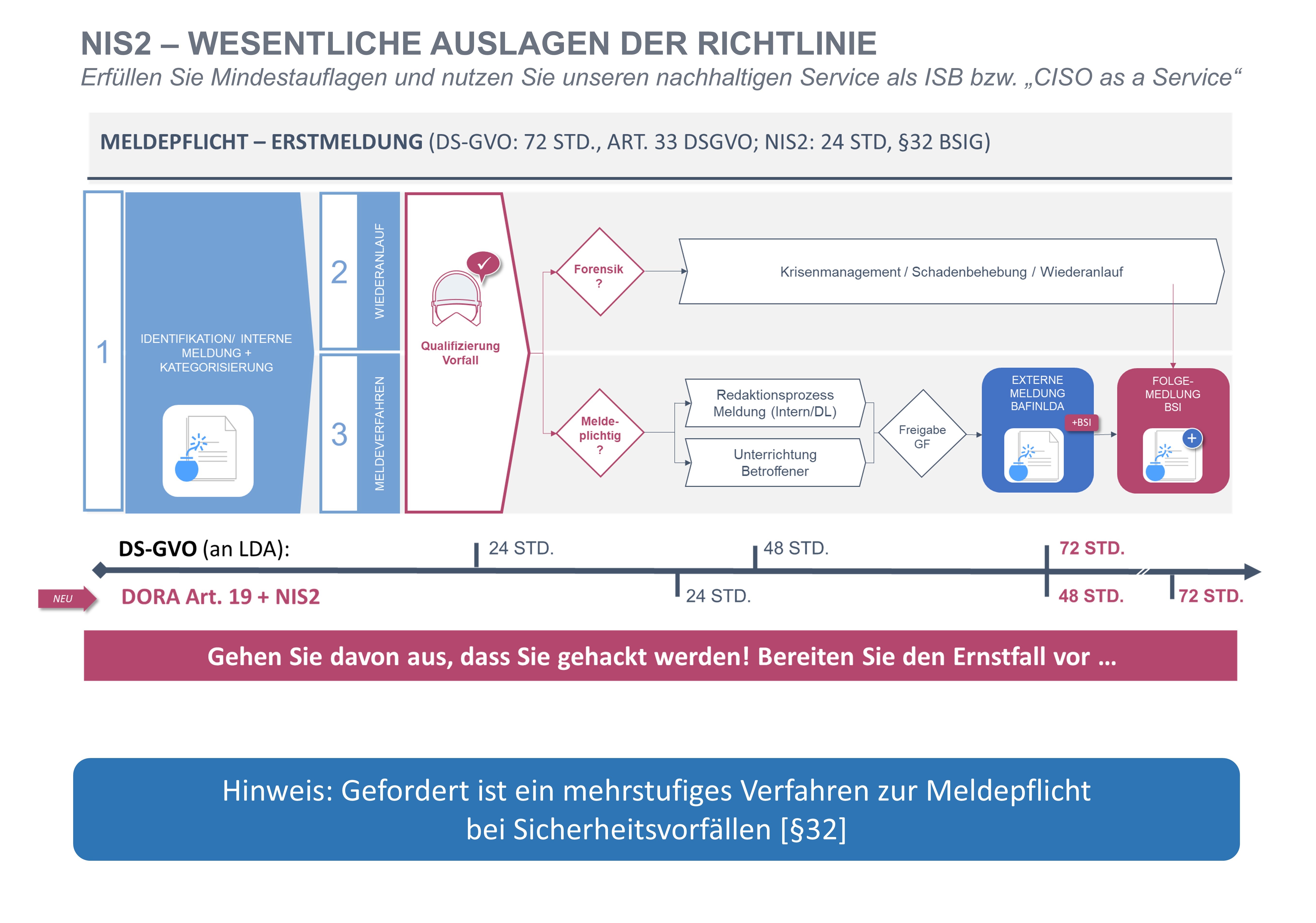

5. Meldung Sicherheitsvorfälle:

Bei erheblichen Sicherheitsvorfällen besteht eine dreistufige Meldepflicht an das BSI ähnlich wie das in den Bundesländern bereits bei Datenschutzvorfällen bereits über die DS-GVO geregelt :

- Unverzüglich, spätestens 24 Stunden nach Bekanntwerden

- Zwischen 24 und 72 Stunden mit möglichen Zwischenmeldungen

- Abschlussmeldung

Wir implementieren ein Verfahren, dass diese Auflagen berücksichtig und für Ihr Unternehmen praktikabel ist.

2. Schulung und Sensibilisierung:

2.1. Schulungen zur Informationssicherheit:

- Vor-Ort und Online-Schulungsmaßnahmen (auf Ihre individuellen Risiken abgestimmt)

- Online-Schulungen: Flexible, selbstgesteuerte Kurse

- Spezifische Bereichsschulungen

- Verhaltensanweisungen für Prävention und den Ernstfall

2.2. Sensibilisierung

- Simulierte Phishing-Tests

- Regelmäßige Updates zur Gefährdungslage

4. Weitere Organisatorische Maßnahmen

Implementierung und Überwachung der Einhaltung von verbindlichen Mindeststandards der Informationssicherheit für Mitarbeiter und IT inkl.

- Sicherheitsaudits: Überprüfung der Sicherheitsrichtlinien und -verfahren

- Protokollüberwachung (Log Monitoring)

- Compliance-Überwachung: Überprüfung der Einhaltung gesetzlicher Vorschriften und Standards

6. Notfallplanung und Wiederanlauf:

6.1. Notfallplanung:

- Definition von Notfallszenarien

- Festlegung von Rollen und Verantwortlichkeiten

- Durchführung von Notfallübungen und Tests

- Erstellung eines Notfallplans

6.2. Wiederanlauf:

- Überprüfung Ihres Backupkonzepts auf Angriffsszenarien (sog. "Kaltes Backup" vorhanden?)

- Durchführung von Restore-Tests Ihres Backups

- Fähigkeiten zur Durchführung eines Wiederanlaufes (Ressourcen, "Grüne Wiese"-Szenarien)